Microsoft jak Apple i Google

27 kwietnia 2011, 11:48Nie tylko Google i Apple zbierają informacje o urządzeniach mobilnych z ich systemami operacyjnymi. Okazuje się, że robi to też Microsoft. System Windows Phone 7 wysyła do Microsoftu unikatowy identyfikator urządzenia, informacje o wykrytych sieciach Wi-Fi oraz dane z GPS-a.

Powstają kości dla następcy Xboksa 360?

20 stycznia 2012, 13:17Według niepotwierdzonych informacji Microsoft zlecił IBM-owi i Globalfoundries produkcję układów scalonych dla następcy Xboksa 360. Podobno koncern z Redmond zamówił wykonanie około dziesięciu tysięcy 300-milimetrowych plastrów krzemowych z układami o nazwie kodowej Oban.

Google kończy wsparcie IE8

17 września 2012, 08:08W połowie listopada Google zakończy wspieranie Internet Explorera 8 w swoich aplikacjach. W praktyce oznacza to, że użytkownicy Windows XP nie będą mogli skorzystać z Google Apps za pomocą przeglądarki Microsoftu.

Nowi partnerzy Tizena

13 lutego 2014, 13:24Rozwijany przez Intela, Samsunga, Linux Foundation i LiMo Foundation system Tizen zyskał wsparcie kolejnych 15 podmiotów. Trzy z nich to dobrze znani azjatyccy giganci – chińska wyszukiwarka Baidu, producent urządzeń przenośnych ZTE oraz japoński operator komórkowy SoftBank Mobile. Partnerem Tizena jest też amerykański operator Sprint

100 gigabajtów dla klientów Dropboksa

23 lutego 2015, 08:04Microsoft z jednej strony współpracuje z Dropboksem w celu lepszej integracji usług pomiędzy obiema firmami, a z drugiej prowadzi agresywną kampanię w celu przejęcia jego klientów. Koncern z Redmond zaoferował właśnie aż 100 gigabajtów bezpłatnej przestrzeni dyskowej w swojej chmurze OneDrive

Microsoft błyszczy na giełdzie

3 grudnia 2015, 11:50Microsoft stał się ponownie gwiazdą giełdy. Strategia przyjęta przez Satyę Nadellę spowodowała wzrost zainteresowania akcjami koncernu z Redmond. Tylko w bieżącym roku ich cena wzrosła o 18%

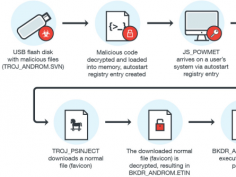

Infekuje komputer bez zapisywania plików na HDD

4 września 2017, 09:18Firma Trend Micro odkryła szkodliwe oprogramowanie, które w czasie infekcji nie zapisuje żadnych plików na twardym dysku. Przez to trudniej jest je wykryć i przeanalizować. Początkowo eksperci nie wiedzieli, w jaki sposób szkodliwy kod jest rozpowszechniany. Odkryto jednak, że infekcja rozpoczyna się od klipsu USB.

Czy gadżety elektroniczne będą dobrym prezentem dla brata?

19 sierpnia 2024, 14:56Wybór odpowiedniego prezentu dla brata może być wyzwaniem, zwłaszcza jeśli chcemy sprawić mu radość i jednocześnie zaskoczyć go czymś wyjątkowym. Niezależnie od tego, czy to urodziny, święta, czy inna okazja, warto zastanowić się, co naprawdę ucieszy naszego brata i będzie dla niego praktyczne lub po prostu przyjemne. W tym artykule przedstawimy kilka inspiracji na prezenty, które z pewnością sprawią mu radość. Niezależnie od wieku, zainteresowań czy budżetu, znajdziesz tu pomysły, które pomogą Ci podjąć decyzję i wybrać idealny prezent dla swojego brata.

Układy GDDR5 już w przyszłym roku

7 sierpnia 2006, 12:00Firma analityczna DRAMeXchange, specjalizująca się w badaniu rynku pamięci, opublikowała swój raport dotyczący rozwoju układów GDDR. Zauważono w nim, że pojawienie się na rynku Xboxa 360 oraz premiera PlayStation 3, która ma wkrótce nastąpić, przyczyniły się do rozwoju rynku układów pamięci graficznych.

Intel przygotował 45-nanometrowy procesor

10 stycznia 2007, 10:57Z nieoficjalnych informacji dochodzących z Intela wiadomo, że koncern ma już próbki pierwszego w historii procesora wykonanego w technologii 45 nanometrów. Penryn - bo tak brzmi nazwa kodowa układu - działa i udało się na nim uruchomić system Windows.